移动办公用户访问企业内网_L2TP之Client-Initiated场景(本地认证)

| L2TP之Client-Initiated场景_数据规划 | ||

| 项目 | 数据 | |

| LNS | 接口 | 接口号:GigabitEthernet 1/0/1 |

| IP地址:x.x2.3.1/24 | ||

| 安全区域:untrust | ||

| 接口号:GigabitEthernet 1/0/0 | ||

| IP地址:10.1.1.2 | ||

| 安全区域:trust | ||

| L2TP配置 | 对端隧道名称:client | |

| 用户名:user0001 | ||

| 密码:Password123 | ||

| 隧道验证密码:Hello123 | ||

| 地址池pool:172.16.100.2~172.16.100.100 | ||

| 移动办公用户 | 用户名:user0001 | |

| 密码:Password123 | ||

介绍L2TP VPN的基本概念。

定义

L2TP(Layer 2 Tunneling Protocol) VPN是一种用于承载PPP报文的隧道技术,该技术主要应用在远程办公场景中为出差员工远程访问企业内网资源提供接入服务。

目的

出差员工跨越Internet远程访问企业内网资源时需要使用PPP协议向企业总部申请内网IP地址,并供总部对出差员工进行身份认证。但PPP报文受其协议自身的限制无法在Internet上直接传输。于是,PPP报文的传输问题成为了制约出差员工远程办公的技术瓶颈。L2TP VPN技术出现以后,使用L2TP VPN隧道“承载”PPP报文在Internet上传输成为了解决上述问题的一种途径。无论出差员工是通过传统拨号方式接入Internet,还是通过以太网方式接入Internet,L2TP VPN都可以向其提供远程接入服务。

Client-Initiated场景(移动办公用户访问企业内网)

介绍Client-Initiated场景中L2TP VPN的应用环境、组网以及提供的服务。

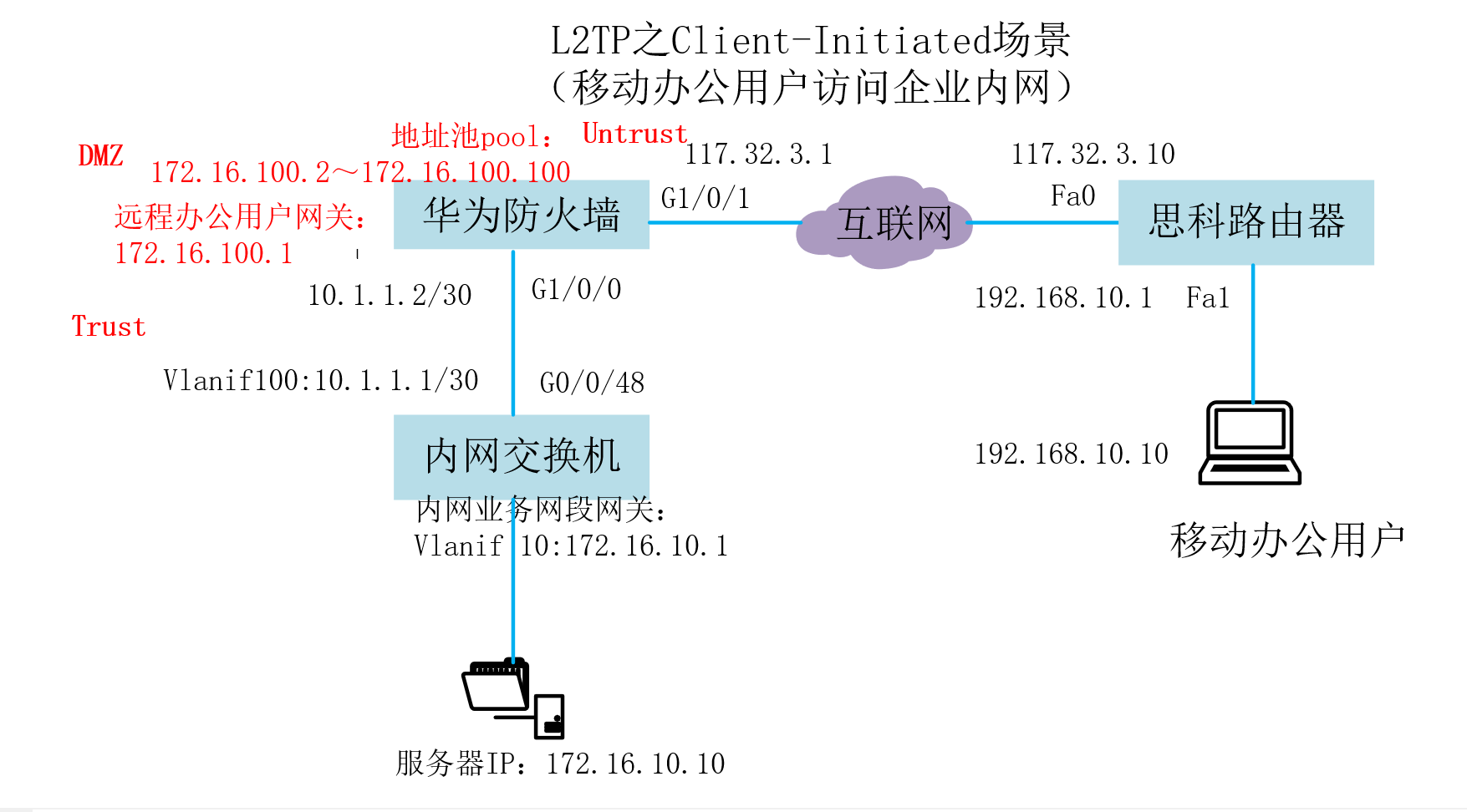

由于IP网络的普及,以拨号方式接入Internet的用户逐渐减少,越来越多的用户选择直接通过以太网方式接入Internet。接入方式的变化,使得出差员工远程访问企业内网资源的方式也发生了变化。如图1所示,移动办公用户(即出差员工)通过以太网方式接入Internet,LNS是企业总部的出口网关。移动办公用户可以通过移动终端上的VPN软件与LNS设备直接建立L2TP VPN隧道,而无需再经过一个单独的NAS设备。移动办公用户访问企业内网时,PPP报文会通过两者间的L2TP VPN隧道到达LNS设备。该场景下,用户远程访问企业内网资源可以不受地域限制,使得远程办公更为灵活方便。

Web举例:配置Client-Initiated场景下的L2TP VPN(本地认证)

介绍移动办公用户使用SecoClient通过L2TP VPN隧道访问企业总部内网的配置方法。

组网需求

企业网络如图1所示,企业希望公司外的移动办公用户能够通过L2TP VPN隧道访问公司内网的各种资源。

图1 移动办公用户使用SecoClient通过L2TP VPN隧道访问企业内网

数据规划

| 项目 | 数据 | |

|---|---|---|

| LNS | 接口 | 接口号:GigabitEthernet 1/0/1IP地址:1.1.1.1/24安全区域:untrust接口号:GigabitEthernet 1/0/2IP地址:10.1.1.1/24安全区域:trust |

| L2TP配置 | 对端隧道名称:client用户名:user0001密码:Password123隧道验证密码:Hello123地址池pool:172.16.1.2~172.16.1.100说明:若内网服务器IP地址与地址池的IP地址不在同一网段,需要在内网服务器上配置到地址池的路由。 | |

| 移动办公用户 | 用户名:user0001密码:Password123 | |

操作步骤

- 配置LNS。

- 配置接口IP地址和安全区域,完成网络基本参数配置。

- 选择“网络 > 接口”。

- 单击GE1/0/1对应的

,按如下参数配置。安全区域untrustIPv4IP地址1.1.1.1/24

,按如下参数配置。安全区域untrustIPv4IP地址1.1.1.1/24 - 单击“确定”。

- 参考上述步骤按如下参数配置GE1/0/2接口。安全区域trustIPv4IP地址10.1.1.1/24

- 创建用户。

- 选择“对象 > 用户 > default”。

- “场景”选择“L2TP/L2TP over IPSec”,“用户所在位置”选择“本地”。并单击“新建”,创建用户user0001,密码为Password123。

- 单击“应用”。

- 配置L2TP VPN。

- 选择“网络 > L2TP > L2TP”。

- 在“配置L2TP”中,选中L2TP后的“启用”,单击“应用”。

- 在“L2TP组列表”中,单击“新建”,配置L2TP参数。配置参数中“隧道密码”为Hello123,“地址/地址池”pool的地址范围是172.16.1.2~172.16.1.100。“服务器地址/子网掩码”中的IP地址即LNS侧VT接口的地址,建议该IP地址与地址池地址设置为同一网段。

- 单击“确定”。

- 配置到Internet的路由。假设LNS通往Internet的路由下一跳IP地址为1.1.1.2。

- 选择“网络 > 路由 > 静态路由”。

- 单击“新建”,按如下参数配置。目的地址/掩码0.0.0.0/0.0.0.0下一跳1.1.1.2

- 单击“确定”。

- 配置安全策略。

- 选择“策略 > 安全策略 > 安全策略”。

- 单击“新建”,按如下参数配置trust与dmz之间的安全策略,允许移动办公用户访问总部内网以及总部内网访问移动办公用户的双向业务流量通过。配置完成后单击“确定”。名称service_td源安全区域trust目的安全区域dmz源地址/地区10.1.2.0/24目的地址/地区172.16.1.0/24动作允许名称service_dt源安全区域dmz目的安全区域trust源地址/地区172.16.1.0/24目的地址/地区10.1.2.0/24动作允许

- 单击“新建”,按如下参数配置从untrust到local方向的安全策略,允许L2TP报文通过。配置完成后单击“确定”。名称l2tp_ul源安全区域untrust目的安全区域local目的地址/地区1.1.1.0/24动作允许

- 配置接口IP地址和安全区域,完成网络基本参数配置。

- 配置移动办公用户侧的SecoClient。

- 打开SecoClient,进入主界面。在“连接”对应的下拉列表框中,选择“新建连接”。

- 配置L2TP VPN连接参数。在“新建连接”窗口左侧导航栏中选中“L2TP/IPSec”,并配置相关的连接参数,然后单击“确定”。隧道验证密码是Hello123。

- 登录L2TP VPN网关。

- 在“连接”下拉列表框中选择已经创建的L2TP VPN连接,单击“连接”。

- 在登录界面输入用户名、密码。

- 单击“登录”,发起VPN连接。VPN接入成功时,系统会在界面右下角进行提示。连接成功后移动办公用户就可以和企业内网用户一样访问内网资源了。

- 在“连接”下拉列表框中选择已经创建的L2TP VPN连接,单击“连接”。

- 打开SecoClient,进入主界面。在“连接”对应的下拉列表框中,选择“新建连接”。

结果验证

- 登录LNS,选择“网络 > L2TP > 监控”,查看监控列表,发现user0001用户已经登录成功。

- 移动办公用户可以正常访问企业内网资源。

配置脚本

#

sysname LNS

#

l2tp enable

l2tp domain suffix-separator @

#

ip pool pool

section 0 172.16.1.2 172.16.1.100

#

aaa

service-scheme l2tpSScheme_1463215459486

ip-pool pool

domain default

service-type l2tp

#

l2tp-group l2tp

allow l2tp virtual-template 1 remote client domain default

tunnel password cipher %$%$cgc'GPcWL#hp3EC;K[nM[QH~%$%$

#

interface Virtual-Template1

ppp authentication-mode pap

remote service-scheme l2tpSScheme_1463215459486

ip address 172.16.1.1 255.255.255.0

alias L2TP_LNS_1

undo service-manage enable

#

interface GigabitEthernet 1/0/1

undo shutdown

ip address 1.1.1.1 255.255.255.0

#

interface GigabitEthernet 1/0/2

undo shutdown

ip address 10.1.1.1 255.255.255.0

#

firewall zone trust

set priority 85

add interface GigabitEthernet 1/0/2

#

firewall zone untrust

set priority 5

add interface GigabitEthernet 1/0/1

#

firewall zone dmz

set priority 50

add interface Virtual-Template1

#

ip route-static 0.0.0.0 0.0.0.0 1.1.1.2

#

security-policy

rule name service_td

source-zone trust

destination-zone dmz

source-address 10.1.2.0 24

destination-address 172.16.1.0 24

action permit

rule name service_dt

source-zone dmz

destination-zone trust

source-address 172.16.1.0 24

destination-address 10.1.2.0 24

action permit

rule name l2tp_ul

source-zone untrust

destination-zone local

destination-address 1.1.1.0 24

action permit

# 以下创建用户的配置保存于数据库,不在配置文件体现

user-manage user user0001

password **********

undo multi-ip online enable