SSLVPN远程接入网络扩展资源

简介

定义

SSL VPN是通过SSL协议实现远程安全接入的VPN技术。

目的

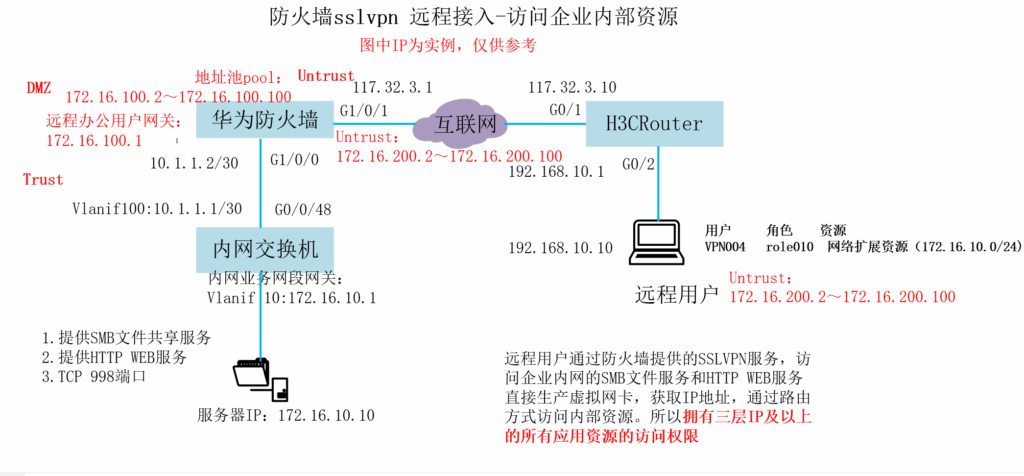

企业出差员工,需要在外地远程办公,并期望能够通过Internet随时随地的远程访问企业内部资源。同时,企业为了保证内网资源的安全性,希望能对移动办公用户进行多种形式的身份认证,并对移动办公用户可访问内网资源的权限做精细化控制。

IPSec、L2TP等先期出现的VPN技术虽然可以支持远程接入这个应用场景,但这些VPN技术的组网不灵活;移动办公用户需要安装指定的客户端软件,导致网络部署和维护都比较麻烦;无法对移动办公用户的访问权限做精细化控制。

SSL VPN作为新型的轻量级远程接入方案,可以有效地解决上述问题,保证移动办公用户能够在企业外部安全、高效的访问企业内部的网络资源。

如图1所示,FW作为企业出口网关连接至Internet,并向移动办公用户(即出差员工)提供SSL VPN接入服务。移动办公用户使用终端(如便携机、PAD或智能手机)与FW建立SSL VPN隧道以后,就能通过SSL VPN隧道远程访问企业内网的Web服务器、文件服务器、邮件服务器等资源。

SSL VPN为了更精细的控制移动办公用户的资源访问权限,将内网资源划分为了Web资源、文件资源、端口资源和IP资源这4种类型。每一类资源有与之对应的访问方式,例如移动办公用户想访问企业内部的Web服务器,就需要使用SSL VPN提供的Web代理业务;想访问内网文件服务器,就需要使用文件共享业务。资源访问方式同业务类型间的对应关系如表1所示。

| 业务 | 说明 |

|---|---|

| Web代理 | 移动办公用户访问内网Web资源时使用Web代理业务。 |

| 文件共享 | 移动办公用户访问内网文件服务器(如支持SMB协议的Windows系统、支持NFS协议的Linux系统)时使用文件共享业务。移动办公用户直接通过浏览器就能在内网文件系统上创建和浏览目录,进行下载、上传、改名、删除等文件操作,就像对本机文件系统进行操作一样方便。 |

| 端口转发 | 移动办公用户访问内网TCP资源时使用端口转发业务。适用于TCP的应用服务包括Telnet、远程桌面、FTP、Email等。端口转发提供了一种端口级的安全访问内网资源的方式。 |

| 网络扩展 | 移动办公用户访问内网IP资源时使用网络扩展业务。Web资源、文件资源以及TCP资源都属于IP资源,通常在不区分用户访问的资源类型时为对应用户开通此业务。 |

了解网络扩展

定义

FW通过网络扩展业务,在虚拟网关与移动办公用户之间建立安全的SSL VPN隧道,将用户连接到企业内网,实现对企业IP业务的全面访问。

网络扩展业务交互流程

移动办公用户使用网络扩展功能访问内网资源时,其内部交互过程如图1所示。

- 移动办公用户通过Web浏览器登录虚拟网关。

- 成功登录虚拟网关后启动网络扩展功能。启动网络扩展功能,会触发以下几个动作:

- 移动办公用户与虚拟网关之间会建立一条SSL VPN隧道。

- 移动办公用户本地PC会自动生成一个虚拟网卡。虚拟网关从地址池中随机选择一个IP地址,分配给移动办公用户的虚拟网卡,该地址作为移动办公用户与企业内网Server之间通信之用。有了该私网IP地址,移动办公用户就如同企业内网用户一样可以方便访问内网IP资源。

- 虚拟网关向移动办公用户下发到达企业内网Server的路由信息。虚拟网关会根据网络扩展业务中的配置,向移动办公用户下发不同的路由信息。

- 移动办公用户向企业内网的Server发送业务请求报文,该报文通过SSL VPN隧道到达虚拟网关。

- 虚拟网关收到报文后进行解封装,并将解封装后的业务请求报文发送给内网Server。

- 内网Server响应移动办公用户的业务请求。

- 响应报文到达虚拟网关后进入SSL VPN隧道。

移动办公用户收到业务响应报文后进行解封装,取出其中的业务响应报文。

网络扩展报文封装过程

网络扩展功能建立SSL VPN隧道的方式有两种:可靠传输模式和快速传输模式。可靠传输模式中,SSL VPN采用SSL协议封装报文,并以TCP协议作为传输协议;快速传输模式中,SSL VPN采用UDP协议作为传输协议。在网络环境不稳定的情况下推荐使用可靠性传输模式。而网络环境比较稳定的情况下,推荐使用快速传输模式,这样数据传输的效率更高。

- 可靠性传输模式下的报文封装图2是采用可靠性传输模式进行报文封装的过程。从图中可以看出,移动办公用户与企业内网Server(图中以移动办公用户访问SIP Server为例)之间通信的源地址(SRC:192.168.1.1)就是它虚拟网卡的IP地址。期间的报文交互经过往复的加解密之后安全到达通信双方。移动办公用户访问SIP Server时,内层报文的源端口是5880(随机),目的端口是5060,传输协议基于UDP。外层报文采用的封装协议是SSL,传输协议是TCP。图2 可靠性传输模式下报文封装过程

- 快速传输模式下的报文封装图3是采用快速传输模式进行报文封装的过程。该模式下报文的封装原理和可靠性模式下报文封装原理是一样的,只是传输协议由TCP改为了UDP。图3 快速传输模式下报文封装过程

安全策略

图4所示为FW设备上报文所经过的安全域间。

移动办公用户访问企业服务器的过程中,经过FW的流量分为以下2类,对应流量的安全策略处理原则如下。

- 移动办公用户与FW间的SSL VPN加密报文。此处的SSL VPN加密报文会经过Untrust->Local区域。

- 移动办公用户访问企业Server的业务报文。解密以后的业务报文经过的目的安全区域为Trust,源安全区域是业务报文入接口所在安全区域。此处的业务报文入接口是GE1/0/1,安全区域为Untrust,则解密后的报文源安全区域就是Untrust。

Web举例:移动办公用户使用IE浏览器通过网络扩展访问企业内网(用户名+密码认证)

组网需求

企业网络如图1所示,企业使用FW的本地认证对各部门的员工进行用户认证,通过认证的用户能够获得接入企业内部网络的权限。

现在希望某个用户组(group1)的移动办公用户出差时也能够获得一个内网IP地址,像在局域网一样访问企业内部的各种资源。另外为了增强安全性,采用用户名和密码结合的本地认证方式对移动办公用户的身份进行认证。

操作步骤

- 配置接口。

- 选择“网络 > 接口”。

- 单击GigabitEthernet 1/0/1对应的

,按如下参数配置。安全区域untrustIPv4IP地址1.1.1.1/24

,按如下参数配置。安全区域untrustIPv4IP地址1.1.1.1/24 - 单击“确定”。

- 参考上述步骤按如下参数配置GigabitEthernet 1/0/2接口。安全区域trustIPv4IP地址10.2.0.1/24

- 配置用户和认证。

- 选择“对象 > 用户 > default”,按如下参数配置。用户user0001所属的用户组为“/default/group1”,“认证类型”为本地认证,“密码”为Password@123。需要注意,在新建用户user0001之前,应先新建用户组“/default/group1”,这样才能在新建用户时引用已创建好的用户组。

- 单击“应用”。

- 选择“对象 > 用户 > default”,按如下参数配置。用户user0001所属的用户组为“/default/group1”,“认证类型”为本地认证,“密码”为Password@123。需要注意,在新建用户user0001之前,应先新建用户组“/default/group1”,这样才能在新建用户时引用已创建好的用户组。

- 配置SSL VPN网关。

- 选择“网络 > SSL VPN > SSL VPN”。

- 单击“新建”,按如下参数配置。

- 单击“下一步”。

- 配置SSL协议的版本、加密套件、会话超时时间和生命周期。可直接使用默认值,单击“下一步”。

- 选择“网络扩展”业务,单击“下一步”。

- 配置网络扩展。

- 按如下配置新建网络扩展资源。

- 单击“下一步”。

- 按如下配置新建网络扩展资源。

- 配置SSL VPN的角色授权/用户。

- 在“角色授权列表”中,单击“新建”,按下图配置角色授权参数。配置完成后单击“确定”。

- 返回“角色授权/用户”配置界面,单击“完成”。

- 在“角色授权列表”中,单击“新建”,按下图配置角色授权参数。配置完成后单击“确定”。

- 配置安全策略。

- 配置从Internet到FW的安全策略,允许出差员工登录SSL VPN网关。

- 选择“策略 > 安全策略 > 安全策略”。

- 单击“新建”,按照如下参数配置安全策略policy01。名称policy01源安全区域untrust目的安全区域local目的地址/地区1.1.1.1/24服务https说明:如果修改了https端口号,则此处建议按照修改后的端口号开放安全策略。动作允许

- 单击“确定”。

- 配置FW到内网的安全策略,允许出差员工访问总部资源。

- 选择“策略 > 安全策略 > 安全策略”。

- 单击“新建”,按照如下参数配置安全策略policy02。名称policy02源安全区域untrust目的安全区域trust源地址/地区172.16.1.0/24目的地址/地区10.2.0.0/24动作允许

- 单击“确定”。

- 配置从Internet到FW的安全策略,允许出差员工登录SSL VPN网关。

检查配置结果

- 在浏览器中输入https://1.1.1.1:443,访问SSL VPN登录界面。首次访问时,需要根据浏览器的提示信息安装控件。

- 登录界面中输入用户名/密码,单击“登录”。登录成功后,单击网络扩展下的“启动”按钮,然后就可以访问企业内网的服务器了。

配置脚本

aaa

authentication-scheme default

authorization-scheme default

domain default

service-type ssl-vpn

internet-access mode password

reference user current-domain

interface GigabitEthernet 1/0/1

ip address 1.1.1.1 255.255.255.0

interface GigabitEthernet 1/0/2

ip address 10.2.0.1 255.255.255.0

firewall zone trust

set priority 85

add interface GigabitEthernet 1/0/2

firewall zone untrust

set priority 5

add interface GigabitEthernet 1/0/1

#

v-gateway gateway interface GigabitEthernet 1/0/1 private

v-gateway gateway authentication-domain default

#

BEGINgateway1*#

v-gateway gateway

basic

ssl version tlsv11 tlsv12

ssl timeout 5

ssl lifecycle 1440

ssl ciphersuit custom aes256-sha non-des-cbc3-sha aes128-sha

service

network-extension enable

network-extension keep-alive enable

network-extension keep-alive interval 120

network-extension netpool 172.16.1.1 172.16.1.100 255.255.255.0

netpool 172.16.1.1 default

network-extension mode manual

network-extension manual-route 10.2.0.0 255.255.255.0

security

policy-default-action permit vt-src-ip

certification cert-anonymous cert-field user-filter subject cn group-filter subject cn

certification cert-anonymous filter-policy permit-all

certification cert-challenge cert-field user-filter subject cn

certification user-cert-filter key-usage any

public-user enable

public-user default-login-number 500

hostchecker

cachecleaner

vpndb

group /default

group /default/group1

role

role default

role default condition all

role role

role role condition all

role role network-extension enable

END#

#

security-policy

rule name policy01

source-zone untrust

destination-zone local

destination-address 1.1.1.0 mask 255.255.255.0

service https

action permit

rule name policy02

source-zone untrust

destination-zone trust

source-address 172.16.1.0 mask 255.255.255.0

destination-address 10.2.0.0 mask 255.255.255.0

action permit

#