财务和关键业务总是卡卡卡!该怎么办?

简介

介绍带宽管理的定义和目的。

定义

带宽管理指的是FW基于入接口/源安全区域、出接口/目的安全区域、源地址/地区、目的地址/地区、用户、服务、应用、URL分类、时间段和报文DSCP优先级信息,对通过自身的流量进行管理和控制。

目的

带宽管理提供带宽限制、带宽保证和连接数限制功能,可以提高带宽利用率,避免带宽耗尽。

- 带宽限制限制网络中非关键业务占用的带宽,避免此类业务消耗大量带宽资源,影响其他业务。

- 带宽保证保证网络中关键业务所需的带宽,当线路繁忙时,确保此类业务不受影响。

- 连接数限制(包括并发连接数限制和每秒新建连接速率限制)限制业务的连接数,有利于降低该业务占用的带宽,还可以节省设备的会话资源。

在FW上部署带宽管理,可以帮助网络管理员合理分配带宽资源,从而提升网络运营质量。

应用场景

介绍带宽管理的应用场景。

通过最大带宽、保证带宽和连接数限制,对企业实施带宽管理

带宽管理的基本使用场景如图1所示。在企业日常办公环境中,Email、ERP等流量可以认为是关键业务流量;而P2P、在线视频等流量可以认为是非关键业务流量。管理员经常面临企业的有限带宽长时间被非关键业务流量占据,而关键业务的流量却无法得到保证,导致正常业务受到影响,引起投诉。

FW提供的整体最大带宽限制和整体带宽保证功能,可以有效限制企业非关键业务流量占用的带宽,而且可以针对关键业务的流量进行保证,确保可以在流量高峰时段正常转发。同时,通过最大连接数限制,也可以在P2P流量控制过程中起到辅助作用。

通过每IP/每用户最大带宽,对内网的每IP地址或每用户实施带宽管理

如图2所示,企业内网员工通过源NAT方式访问互联网,同时企业内网服务器使用NAT Server方式对外提供访问服务。由于企业出口带宽有限,而少数用户却占用了大多数的带宽资源,对外提供服务的某些内网服务器也占用了较大的带宽,这些问题都严重影响了企业正常运作。

图2 在源NAT或者服务器映射(NAT Server)场景下,对内网的每IP地址实施带宽管理

FW提供的带宽管理功能,在源NAT或者服务器映射(NAT Server)场景下,可以配置每个员工能够使用的最大带宽资源或者每服务器对外可提供的最大带宽资源,从而实现细粒度的带宽管控。

通过公网IP地址匹配,对源NAT映射后或服务器映射前的公网IP地址实施带宽管理

如图3所示,企业内网员工通过源NAT方式访问互联网,同时企业内网服务器使用NAT Server方式对外提供访问服务。由于企业出口带宽有限,管理员只想对某些公网IP地址的带宽进行限制,不关注内网每个员工或服务器的带宽占用。

在带宽管理中,将源NAT转换后的源地址和服务器映射(NAT Server)转换前的目的地址定义为公网IP地址。

图3 在源NAT或者服务器映射(NAT Server)场景下,对公网IP地址实施带宽管理

FW提供的带宽管理功能,在源NAT或者服务器映射(NAT Server)场景下,可以对源NAT转换后或NAT Server转换前的公网IP地址进行带宽限制,实现对带宽资源的整体管控。

通过多级父子策略,对部门及部门下指定员工和业务实施带宽管理

如图4所示,企业下划分部门A和部门B,部门A下划分销售员工和研发员工。为了实现对现有带宽资源进行多层次的管控,不仅对部门A和部门B进行带宽限制,还要分别对部门A下的销售员工和研发员工进行带宽限制。与此同时,为了确保部门A销售员工的业务能够正常开展,还要保证邮件、ERP等关键应用流量能够在流量高峰期正常转发。

图4 通过多级父子策略,对部门及部门下指定员工和业务实施带宽管理

FW提供的带宽管理功能,可以通过多级父子策略来实现对部门及部门下指定员工和业务实施带宽管理。

通过共享带宽通道,对同一对象实施多维度带宽管理

如图5所示,企业下划分部门A和部门B。现需要对部门A和部门B分别进行带宽管控。同时,由于该企业的P2P应用带宽较大,还需要对部门A和部门B共用的P2P应用带宽之和进行限制。

FW提供的带宽管理功能,管理员可以通过配置共享型的带宽通道,既能让各个部门拥有独立的带宽策略,又能跨部门对P2P流量进行带宽限制,实现多维度的带宽管理。

通过动态均分方式,为每个用户平均分配带宽资源

如图6所示,企业某部门的在线用户数不固定且浮动较大,为了避免有限的带宽资源被某些员工独占,管理员需要根据实际的在线用户数动态平均分配带宽资源,确保带宽使用的公平性。

FW提供的带宽管理功能,管理员可以为所有员工配置整体最大带宽,再根据在线IP数或者用户数动态计算每用户可获得的最大带宽资源。

通过接口带宽,对GRE隧道两端的Tunnel接口流量实施带宽管理

如图7所示,网络1与网络2使用GRE建立隧道。通过接口带宽,可以对GRE隧道两端的Tunnel接口流量实施带宽管理。这种配置方式可以对GRE封装后在公网传输的流量总和进行带宽管控。关于GRE和Tunnel接口的配置,请参见GRE和接口,对Tunnel口的带宽管控,可以通过以下两种方式实现:

- 在“网络 > 接口”下,可以配置Tunnel接口的入方向带宽和出方向带宽。

- 在带宽策略的入接口/出接口匹配条件中引用Tunnel接口,详细配置请参见配置带宽策略。

带宽管理中提到的接口带宽功能,通常为第一种方式,即在“网络 > 接口”下进行配置。

图7 通过接口带宽,对GRE隧道两端的Tunnel接口流量实施带宽管理

总体流程

了解FW实现带宽管理的整体流程,有助于后续配置。

FW通过带宽策略、带宽通道和接口带宽来实现带宽管理功能,如图1所示。

- 带宽通道带宽通道定义了被管理的对象所能够使用的带宽资源,将被带宽策略引用。

- 带宽策略带宽策略定义了被管理的对象和动作,并引用带宽通道。

- 接口带宽接口带宽定义了接口入方向和出方向的实际带宽,流量发生拥塞时,启用队列调度机制。

整体的处理流程如下:

- 流量匹配带宽策略,经过带宽策略的分流后,进入相应的带宽通道进行处理。带宽通道的处理包括:

- 丢弃超过了预先定义的最大带宽的流量。

- 限制业务的连接数。

- 标记流量的优先级,作为后续队列调度的依据。

- 受入接口带宽的限制,如果流量大于入接口带宽,将根据带宽通道中设置的转发优先级对流量进行队列调度,保证高优先级的报文被优先发送。

- 流量最终从出接口发送时,受出接口带宽的限制。如果流量大于出接口带宽,将根据转发优先级对流量进行队列调度,保证高优先级的报文被优先发送。

带宽通道

流量匹配带宽策略后进入带宽通道,带宽通道定义了具体的带宽资源,是进行带宽管理的基础。

通过带宽通道,可以将物理的带宽资源从逻辑上划分为多个虚拟的带宽资源。带宽通道使用多个参数来对带宽资源进行描述和控制,包括整体的保证带宽和最大带宽、每IP/每用户的最大带宽、连接数限制和DSCP优先级重标记。此外,带宽通道还可以实现带宽资源的闲时复用。

整体的保证带宽和最大带宽

整体的保证带宽是指进入带宽通道的流量可获得的最小带宽资源,整体的最大带宽是指进入带宽通道的流量可获得的最大带宽资源。流量进入带宽通道后,FW将当前流量与带宽通道中设置的保证带宽/最大带宽进行比较,采取不同的处理方式:

- 如果流量小于保证带宽,这部分流量在出接口发送环节能够确保被转发。

- 如果流量大于最大带宽,则直接丢弃超出最大带宽的流量。

- 超出保证带宽的流量,在出接口发送环节将会与其它带宽通道中同类型的流量自由竞争带宽资源。带宽通道的优先级越高,就会更优先获得剩余带宽资源。获得带宽资源后发送流量,否则丢弃流量。

每IP/每用户的保证带宽和最大带宽

除了设置整体的保证带宽和最大带宽之外,还可以在带宽通道中定义针对IP或用户的保证带宽和最大带宽,实现粒度更加细化的带宽限制。

当带宽通道被带宽策略引用后,FW会基于IP地址或用户,对符合带宽策略匹配条件的流量进行统计,每IP/每用户的保证带宽和最大带宽的作用与整体带宽类似,只是作用范围细化至每IP/用户范围。

另外,FW还提供了基于整体最大带宽和在线IP/用户数量,为每一个IP/用户实现带宽动态均分的控制方式,充分利用闲置带宽的同时,还保证了带宽使用的公平性。

连接数限制(并发连接总数限制和新建连接速率限制)

通信双方建立的连接在FW上体现为会话,一条会话对应一个连接。FW通过限制自身生成的会话数量,来实现连接数限制功能,主要作用包括:

- P2P(Point to Point)业务会产生大量的连接,限制其连接数有利于减少P2P业务的流量,降低带宽占用。

- 在部署了内网服务器的场景中,连接数限制功能可以辅助FW防范针对内网服务器的DDoS(Distributed Denial Of Service)攻击。

- 节省FW上的会话资源。

带宽通道中可以配置整体的最大连接数,也可以配置针对源IP或用户的最大连接数,实现更加细化的连接数限制。

上下行带宽独立控制和整体控制

在上面提到的最大带宽、保证带宽和连接数限制均支持上下行分别配置。在带宽通道中,上下行代表的含义跟带宽策略本身有关:流量传输方向与带宽策略同向时,定义为上行;与带宽策略反向时,定义为下行。换言之,流量命中带宽策略,定义为上行流量;将带宽策略中的源和目的互换进行反向查询,命中的流量定义为下行流量。

例如,如果需要限制trust到untrust的流量,可以有以下两种方式:

- 带宽策略的源区域为trust,目的区域为untrust,带宽通道中配置对上行带宽进行管控(与带宽策略同向)。

- 带宽策略的源区域为untrust,目的区域为trust,带宽通道中配置对下行带宽进行管控(与带宽策略反向)。

此外,除了上下行带宽独立控制这种细粒度的管控方式,FW还提供了基于上行和下行流量之和的带宽管控方式,大大增加了管理的灵活度。

DSCP优先级重标记

DSCP优先级重标记是指修改报文中DSCP(Differentiated Services Code Point)字段的值。DSCP字段也称为DSCP优先级,是网络设备进行流量分类的依据。位于报文传输路径上的各个网络设备,可以通过DSCP优先级来区分流量,进而对不同DSCP优先级的流量采取差异化的处理。

FW支持在带宽策略中配置DSCP作为匹配条件,也可以在带宽通道中对符合条件的报文修改其DSCP字段值,便于FW的上下行设备根据修改后的DSCP优先级来区分流量。

策略独占和策略共享

带宽通道被带宽策略引用后,整体最大带宽、整体保证带宽和整体最大连接数就会在带宽策略中起作用,其工作方式包括策略独占和策略共享两种:

- 策略独占每一个引用带宽通道的带宽策略都独自受到该带宽通道的约束,即符合该带宽策略匹配条件的流量,独享最大带宽资源。

- 策略共享所有引用带宽通道的带宽策略都共同受到该带宽通道的约束,即符合多条带宽策略匹配条件的流量,共享最大带宽资源。

带宽复用

带宽复用是带宽通道的重要特征,指的是多条流量进入同一个带宽通道后,带宽通道内带宽资源的动态分配方式。当带宽通道中某一条流量没有使用带宽资源时,该空闲的带宽资源可以借给其它流量使用;如果有流量需要使用带宽资源时,可以压缩其它流量的带宽,从而将带宽资源抢占回来。

带宽复用包括下面几种情况:

- 多条流量匹配到了同一个带宽策略,多条流量之间可以实现带宽复用。

- 多个带宽策略以策略共享的方式引用带宽通道,则匹配了带宽策略的多条流量之间可以实现带宽复用。

- 匹配了父子策略中的多个子策略的多条流量之间可以实现带宽复用。关于父子策略的介绍请参见多级策略。

流量转发优先级

FW支持为带宽通道配置流量转发优先级。当流量转发优先级配置为“中(4)”时,默认采用流量监管(Traffic Policing)的方式进行带宽限制;当带宽通道中的流量转发优先级不为“中(4)”时,默认采用流量整形(Traffic Shaping)的方式进行带宽限制。此时,超过带宽上限值的峰值流量和突发流量报文的转发优先级会被修改,优先级大于4的报文会被优先发送,优先级小于4的报文则会被延后发送。图1中展示了通过流量监管和流量整形两种方式进行带宽限制的主要区别。

图1 流量整形(Traffic Shaping)和流量监管(Traffic Policing)的差异比较

- 流量监管(Traffic Policing)通过CAR机制限制网络中的峰值流量和突发流量,若某个连接的报文流量超过带宽通道中设置的带宽上限值,则报文会被直接丢弃。

- 流量整形(Traffic Shaping)则通过队列机制,将超过带宽上限值的峰值流量和突发流量报文延迟传输,在限制网络中突发流量的同时调整流量的输出速率,使报文以比较均匀的速度向外发送。

在流量整形(Traffic Shaping)方式下,缓冲区的数据量和缓冲时长受队列长度容量的约束,一旦缓冲区的数据量超出队列长度容量的阈值,则数据报文会被丢弃。

带宽策略

带宽策略决定了对网络中的哪些流量进行带宽管理,以及如何进行带宽管理。

带宽策略中引用带宽通道,所有符合带宽策略匹配条件的流量,都只能使用该带宽通道所定义的带宽资源。

规则的组成信息

带宽策略是多个带宽策略规则的集合,带宽策略规则由条件和动作组成。

条件指的是FW匹配报文的依据,包括:

- 源安全区域/入接口

- 目的安全区域/出接口

- 源地址/地区

- 目的地址/地区

- 用户

- 服务

- 应用

- URL分类

- 时间段

- DSCP优先级

动作指的是FW对报文采取的处理方式,包括:

- 限流对符合条件的流量进行管理。当动作为限流时,还需在带宽策略中引用带宽通道,对流量的具体管理措施由该带宽通道决定。

- 不限流对符合条件的流量不进行管理。

默认情况下,FW上存在一条缺省的带宽策略,所有匹配条件均为任意(any),动作为不限流。

多级策略

FW的带宽策略功能支持多级配置方式,即在一条带宽策略下,还可以继续配置多条带宽子策略。目前FW支持四级策略,对于多条同级策略,FW按照界面上的排列顺序从上到下依次匹配,只要匹配了一条策略的所有条件,则执行带宽通道的动作,不再继续匹配剩下的规则;对于多级策略,流量先匹配父策略,再去匹配子策略,直到匹配到最后一级可以匹配到的子策略为止。

在进行带宽限制时使用多级策略,与使用独立的带宽策略相比,可以达到更好的带宽复用效果。例如,部门A中包括三个项目组:项目组1、项目组2和项目组3,使用父策略限制部门A的最大带宽,同时使用三条子策略限制三个项目组的最大带宽,如图1所示。

假设项目组3(子策略3)中只有1M的流量,项目组1(子策略1)和项目组2(子策略2)就可以复用部门A(父策略)中剩余的3M带宽资源。如果不使用多级策略,而使用三条引用了不同带宽通道的独立的带宽策略,这三条带宽策略之间无法共用带宽通道,三个项目组之间也就无法实现带宽资源的复用。

接口带宽

配置接口带宽,限制FW的接口在入方向和出方向上能够使用的带宽资源。

FW作为大中型企业的出口网关时,企业向运营商申请的带宽资源一般都小于FW出接口的物理带宽。如果FW无法感知出接口上所能够使用的最大带宽资源,导致发出去的流量到达对端设备后产生拥塞,严重的话将会造成丢包。

通过配置接口出方向上的带宽限制功能,可以使出接口的实际带宽与运营商所提供的带宽资源相匹配。当流量超过接口可以使用的实际带宽时,FW可以感知拥塞,触发队列调度机制,优先转发关键业务的流量。

此外,也可以配置接口入方向上的实际带宽,当FW接收其它设备发送的流量时,限制进入接口的流量。

接口带宽的详细配置请参见接口。

Web举例:通过最大带宽和保证带宽,对企业实施带宽管理

本例通过配置整体最大带宽,限制企业的非关键业务流量,并通过整体保证带宽,确保关键业务流量在带宽使用高峰期可以正常转发。

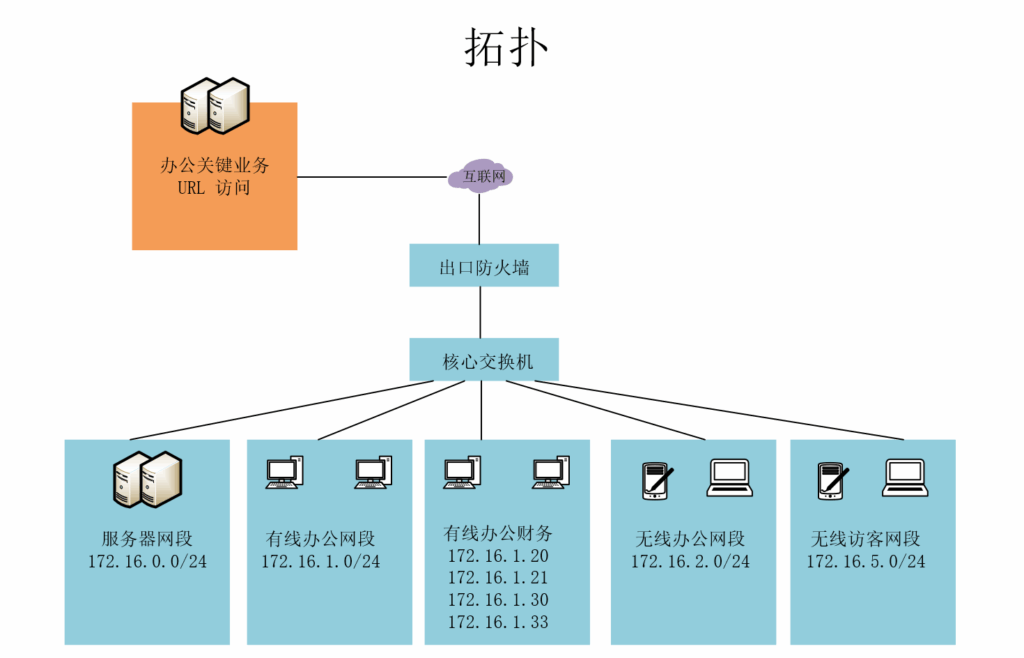

组网需求

如图1所示,企业在ISP处购买了100M带宽,在办公环境中Email、ERP等流量可以认为是关键业务流量;而P2P、在线视频等流量可以认为是非关键业务流量。由于P2P、在线视频等十分消耗带宽,导致该企业有限的带宽资源常年被此类流量占据,而Email、ERP等关键业务流量无法得到保证,经常发生邮件发不出去、页面无法访问等情况,严重影响了企业的正常运作。

企业管理员为了改善上述现象,希望利用FW提供的带宽管理功能,实现如下需求:

- 为了不影响正常业务,在任何时间内限制P2P、在线视频等最大带宽不超过30Mbps。为了更好的控制P2P、在线视频流量,可以通过限制连接数的方式,限制最大连接数不超过10000。

- 为了让Email、ERP等应用在正常工作时间内不受到影响,此类流量可获得的最小带宽不少于60Mbps。

配置思路

- 配置接口IP地址和安全区域,完成网络基本参数配置。

- 配置基于P2P、在线视频应用的带宽策略,并引用整体最大带宽为30Mbps、整体最大连接数为10000的带宽通道。

- 配置基于Email、ERP应用的带宽策略,并引用整体保证带宽为60Mbps的带宽通道。

- 上行和下行,在FW的带宽策略中,均是相对于带宽策略的方向而言。有时为了语言描述的简洁,在没有提及带宽策略方向而单独出现的上行或下行描述,均对应trust到untrust、untrust到dmz方向的带宽策略。

- 假设安全区域、路由、安全策略等都已经完成配置,在此基础上,本例只介绍配置带宽管理的内容。

操作步骤

- 配置接口IP地址和安全区域,完成网络基本参数配置。

- 选择“网络 > 接口”。

- 单击GE1/0/3对应的

,按如下参数配置。安全区域trustIPv4IP地址10.3.0.1/24

,按如下参数配置。安全区域trustIPv4IP地址10.3.0.1/24 - 单击“确定”。

- 参考上述步骤按如下参数配置GE1/0/2接口。安全区域untrustIPv4IP地址1.1.1.1/24

- 配置时间段。

- 选择“对象 > 时间段”。

- 单击“新建”,按如下参数配置。名称work_time类型周期时间段开始时间09:00:00结束时间18:00:00每周生效时间星期一、星期二、星期三、星期四、星期五

- 单击“确定”。

- 选择“对象 > 时间段”。

- 为P2P、在线视频应用配置相应的带宽通道。

- 选择“策略 > 带宽管理 > 带宽通道”。

- 单击“新建”,按如下参数配置。名称profile_p2p限流方式设置总带宽整体限流最大总带宽30Mbps最大连接数10000

- 单击“确定”。

- 选择“策略 > 带宽管理 > 带宽通道”。

- 针对P2P、在线视频应用进行带宽管理。

- 选择“策略 > 带宽管理 > 带宽策略”。

- 单击“新建”,按如下参数配置。

此处仅给出了BT、优酷网两种应用作为例子,具体配置时请根据实际需求指定应用。名称policy_p2p源安全区域trust目的安全区域untrust应用BT,优酷网动作限流带宽通道profile_p2p

此处仅给出了BT、优酷网两种应用作为例子,具体配置时请根据实际需求指定应用。名称policy_p2p源安全区域trust目的安全区域untrust应用BT,优酷网动作限流带宽通道profile_p2p - 单击“确定”。

- 选择“策略 > 带宽管理 > 带宽策略”。

- 为Email、ERP应用配置相应的带宽通道。

- 选择“策略 > 带宽管理 > 带宽通道”。

- 单击“新建”,按如下参数配置。名称profile_email限流方式设置总带宽整体限流保证总带宽60Mbps

- 单击“确定”。

- 针对Email、ERP应用进行带宽管理。

- 选择“策略 > 带宽管理 > 带宽策略”。

- 单击“新建”,按如下参数配置。

此处仅给出了Outlook Web Access、LotusNotes两种应用作为例子,具体配置时请根据实际需求指定应用。名称policy_email源安全区域trust目的安全区域untrust应用Outlook Web Access,LotusNotes时间段work_time动作限流带宽通道profile_email

此处仅给出了Outlook Web Access、LotusNotes两种应用作为例子,具体配置时请根据实际需求指定应用。名称policy_email源安全区域trust目的安全区域untrust应用Outlook Web Access,LotusNotes时间段work_time动作限流带宽通道profile_email - 单击“确定”。

配置脚本

仅给出与本例相关的命令行配置脚本。

# sysname FW # time-range work_time period-range 09:00:00 to 18:00:00 working-day # interface GigabitEthernet1/0/2 undo shutdown ip address 1.1.1.1 255.255.255.0 # interface GigabitEthernet1/0/3 undo shutdown ip address 10.3.0.1 255.255.255.0 # firewall zone trust set priority 85 add interface GigabitEthernet1/0/3 # firewall zone untrust set priority 5 add interface GigabitEthernet1/0/2 # traffic-policy profile profile_p2p bandwidth maximum-bandwidth whole both 30000 bandwidth connection-limit whole both 10000 profile profile_email bandwidth guaranteed-bandwidth whole both 60000 rule name policy_p2p source-zone trust destination-zone untrust application app BT application app YouKu action qos profile profile_p2p rule name policy_email source-zone trust destination-zone untrust application app LotusNotes application app OWA time-range work_time action qos profile profile_email