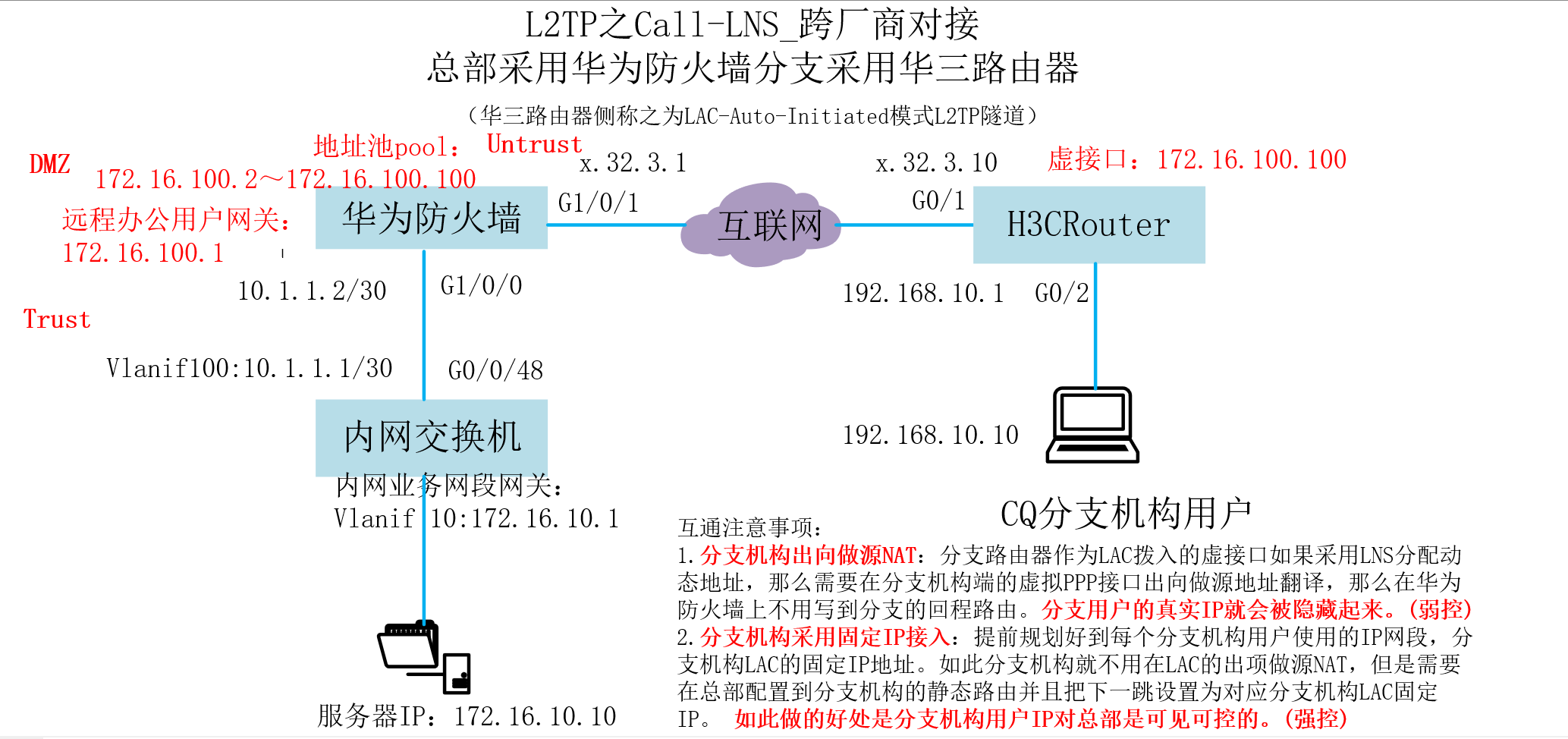

L2TP之Call-LNS分支接入总部场景_跨厂商对接

L2TP之Call-LNS分支接入总部场景跨厂商对接总部采用华为防火墙分支采用华三路由器(华三路由器侧称之为LAC-Auto-Initiated)

互通注意事项:

1.分支机构出向做源NAT:分支路由器作为LAC拨入的虚接口如果采用LNS分配动态地址,那么需要在分支机构端的虚拟PPP接口出向做源地址翻译,那么在华为防火墙上不用写到分支的回程路由。分支用户的真实IP就会被隐藏起来。(弱控)

2.分支机构采用固定IP接入:提前规划好到每个分支机构用户使用的IP网段,分支机构LAC的固定IP地址。如此分支机构就不用在LAC的出项做源NAT,但是需要在总部配置到分支机构的静态路由并且把下一跳设置为对应分支机构LAC固定IP。 如此做的好处是分支机构用户IP对总部是可见可控的。(强控)

Call-LNS场景下LAC和LNS之间建立一条永久的L2TP VPN隧道,分支机构员工直接通过L2TP VPN隧道即可访问总部服务器。

组网需求

如图1所示,分支机构的出口网关为LAC,公司总部的出口网关为LNS,分支机构的员工需要跨越Internet访问总部服务器。企业需要在LAC和LNS之间建立L2TP VPN隧道,实现分支机构员工通过L2TP VPN隧道访问总部服务器的需求。

数据规划

| 项目 | 数据 | |

|---|---|---|

| LAC | 接口 | 接口号:GigabitEthernet 1/0/1IP地址:1.1.1.1/24安全区域:untrust接口号:GigabitEthernet 1/0/3IP地址:192.168.1.1/24安全区域:trust |

| L2TP配置 | 服务器地址配置方式:指定IP地址服务器地址:1.2.1.1/24LAC自动拨号:启用用户名称:user0001用户密码:Password123本端隧道名称:LAC隧道认证密码:Hello123 | |

| LNS | 接口 | 接口号:GigabitEthernet 1/0/1IP地址:1.2.1.1/24安全区域:untrust接口号:GigabitEthernet 1/0/3IP地址:10.1.1.1/24安全区域:trust |

| L2TP配置 | 对端隧道名称:LAC隧道认证密码:Hello123用户认证名称:user0001用户认证密码:Password123服务器地址:10.2.1.1/24用户地址池:10.2.1.2/24~10.2.1.100/24说明:若内网服务器IP地址与地址池的IP地址不在同一网段,需要在内网服务器上配置到地址池的路由。 | |

操作步骤

- 配置LAC。

- 配置接口IP地址和安全区域,完成网络基本参数配置。

- 选择“网络 > 接口”。

- 单击GE1/0/1对应的

,按如下参数配置。安全区域untrustIPv4IP地址1.1.1.1/24

,按如下参数配置。安全区域untrustIPv4IP地址1.1.1.1/24 - 单击“确定”。

- 参考上述步骤按如下参数配置GE1/0/3接口。安全区域trustIPv4IP地址192.168.1.1/24

- 配置L2TP参数。

- 选择“网络 > L2TP > L2TP”。

- 在“配置L2TP”中,选中L2TP后的“启用”,单击“应用”。

- 在“L2TP组列表”中,单击“新建”。

- 选择“组类型”为“LAC”,并配置L2TP参数如下。其中,“服务器地址”即为LNS端的公网IP地址。“隧道路由”中填写的是总部服务器所在的网段。“用户”和“密码”分别为user0001和Password123,隧道密码为Hello123。

- 单击“确定”。

- 配置到Internet上的缺省路由。假设LAC通往Internet的下一跳IP地址为1.1.1.2。

- 选择“网络 > 路由 > 静态路由”。

- 单击“新建”,按如下参数配置。目的地址/掩码0.0.0.0/0.0.0.0下一跳1.1.1.2

- 单击“确定”。

- 配置安全策略。

- 选择“策略 > 安全策略 > 安全策略”。

- 单击“新建”,按如下参数配置trust与dmz之间的安全策略,允许分支用户访问总部内网以及总部内网访问分支用户的双向业务流量通过。配置完成后单击“确定”。名称service_td源安全区域trust目的安全区域dmz源地址/地区192.168.1.0/24目的地址/地区10.1.1.0/24动作允许名称service_dt源安全区域dmz目的安全区域trust源地址/地区10.1.1.0/24目的地址/地区192.168.1.0/24动作允许

- 单击“新建”,按如下参数配置从local到untrust方向的安全策略,允许L2TP报文通过。配置完成后单击“确定”。由于本场景中,L2TP协商报文总是由LAC端发起,LNS端不会主动向LAC发送L2TP报文,因此只需要配置从local到untrust方向上的安全策略即可。名称l2tp_lu源安全区域local目的安全区域untrust源地址/地区1.1.1.0/24目的地址/地区1.2.1.0/24动作允许

- 配置出接口方式的源NAT策略。LAC拨号成功后,LNS会生成一条目的地址是LAC VT接口IP地址(LAC VT口地址是LNS从地址池分配出去的)的路由,路由的下一跳地址也是LAC VT接口的IP地址。LNS响应LAC内网的流量会按照该路由进入L2TP隧道转发。因此,LAC内网的报文在发往LNS前,需要将报文的源地址转换成LAC VT接口的IP地址,经过了NAT转换,LNS响应LAC的内网流量才能正常返回。不做源NAT转换,会造成业务不通。

- 选择“策略 > NAT策略 > NAT策略 > 源转换地址池”。

- 在“源转换地址池列”中,单击“新建”。

- 按如下参数进行配置。Nameeasy_ipNAT类型NAT转换模式仅转换源地址原始数据包源安全区域trust目的类型出接口L2TP_LAC_0(该接口即LAC上建立L2TP隧道对应的VT接口)源地址192.168.1.0/24转换后的数据包源地址转换为出接口地址

- 单击“确定”。

- 配置接口IP地址和安全区域,完成网络基本参数配置。

- 配置LNS。

- 配置接口IP地址和安全区域,完成网络基本参数配置。

- 选择“网络 > 接口”。

- 单击GE1/0/1对应的

,按如下参数配置。安全区域untrustIPv4IP地址1.2.1.1/24

,按如下参数配置。安全区域untrustIPv4IP地址1.2.1.1/24 - 单击“确定”。

- 参考上述步骤按如下参数配置GE1/0/3接口。安全区域trustIPv4IP地址10.1.1.1/24

- 配置认证域及L2TP用户。

- 选择“对象 > 用户”。

- 选中default认证域,按如下参数配置认证域。并在“用户管理列表”下新建一个名称为“user0001”,密码为“Password123”的用户。

- 单击“确定”。

- 配置L2TP参数。

- 选择“网络 > L2TP > L2TP”。

- 在“配置L2TP”中,选中L2TP后的“启用”,单击“应用”。

- 在“L2TP组列表”中,单击“新建”。

- 选择“组类型”为“LNS”,配置L2TP参数如下。服务器地址建议和地址池地址设置在同一网段,可以省去配置路由的步骤。“对端隧道名称”要和LAC端配置的“本端隧道名称”一致,地址池中的地址范围是10.2.1.2/24~10.2.1.100/24。“服务器地址/子网掩码”中的IP地址即LNS侧VT接口的地址,建议该IP地址与地址池地址设置为同一网段。

- 单击“确定”。

- 配置到Internet上的缺省路由。假设LNS通往Internet的下一跳IP地址为1.2.1.2。

- 选择“网络 > 路由 > 静态路由”。

- 单击“新建”,按如下参数配置。目的地址/掩码0.0.0.0/0.0.0.0下一跳1.2.1.2

- 单击“确定”。

- 配置安全策略。

- 选择“策略 > 安全策略 > 安全策略”。

- 单击“新建”,按如下参数配置trust与dmz之间的安全策略,允许分支用户访问总部内网以及总部内网访问分支用户的双向业务流量通过。配置完成后单击“确定”。名称service_td源安全区域trust目的安全区域dmz源地址/地区10.1.1.0/24目的地址/地区10.2.1.0/24动作允许名称service_dt源安全区域dmz目的安全区域trust源地址/地区10.2.1.0/24目的地址/地区10.1.1.0/24动作允许

- 单击“新建”,按如下参数配置从untrust到local方向的安全策略,允许L2TP报文通过。配置完成后单击“确定”。由于本场景中,LNS端只是接收L2TP协商报文,不会主动向LAC发送L2TP协商报文,因此LNS只需要配置从untrust到local方向上的安全策略即可。名称l2tp_ul源安全区域untrust目的安全区域local源地址/地区1.1.1.0/24目的地址/地区1.2.1.0/24动作允许

- 配置接口IP地址和安全区域,完成网络基本参数配置。

结果验证

- 登录LNS,选择“网络 > L2TP > 监控”,查看监控列表,发现LAC已经拨号成功。

- 分支用户可以正常访问总部服务器。

LAC的配置脚本

#

l2tp enable

l2tp domain suffix-separator @

#

l2tp-group lac

tunnel password cipher %$%$Sd2*,\eT=XIuj1Jj36~K)_%$%$ tunnel name LAC start l2tp ip 1.2.1.1 fullusername user0001 # interface Virtual-Template1 ppp authentication-mode chap pap ppp chap user user0001 ppp chap password cipher %$%$>x{UJZIoJ><}u”b0!#%\pg^%$%$

ppp pap local-user user0001 password cipher %$%$qTc=ESCX_M&3,Y-]$@}Q\aXO%$%$

ip address ppp-negotiate

call-lns local-user user0001 binding l2tp-group LAC

alias L2TP_LAC_0

undo service-manage enable

#

interface GigabitEthernet1/0/1

ip address 1.1.1.1 255.255.255.0

#

interface GigabitEthernet1/0/3

ip address 192.168.1.1 255.255.255.0

#

firewall zone trust

set priority 85

add interface GigabitEthernet1/0/3

#

firewall zone untrust

set priority 5

add interface GigabitEthernet1/0/1

firewall zone dmz

set priority 50

add interface Virtual-Template1

#

ip route-static 10.1.1.0 255.255.255.0 Virtual-Template1

ip route-static 0.0.0.0 0.0.0.0 1.1.1.2

nat-policy

rule name easy_ip

source-zone trust

egress-interface Virtual-Template1

source-address 192.168.1.0 24

action source-nat easy-ip

#

security-policy

rule name service_td

source-zone trust

destination-zone dmz

source-address 192.168.1.0 24

destination-address 10.1.1.0 24

action permit

rule name service_dt

source-zone dmz

destination-zone trust

source-address 10.1.1.0 24

destination-address 192.168.1.0 24

action permit

rule name l2tp_lu

source-zone local

destination-zone untrust

source-address 1.1.1.0 24

destination-address 1.2.1.0 24

action permit

LNS的配置脚本

#

l2tp enable

l2tp domain suffix-separator @

#

ip pool pool

section 1 10.2.1.2 10.2.1.100

#

aaa

authentication-scheme default

#

authorization-scheme default

#

accounting-scheme default

service-scheme l2tpSScheme_1498873877504

ip-pool pool

#

domain default

service-type l2tp

service-scheme l2tpSScheme_1498873877504

#

l2tp-group lns

allow l2tp virtual-template 1 remote LAC domain default

tunnel password cipher %$%$cgc’GPcWL#hp3EC;K[nM[QH~%$%$

#

interface Virtual-Template1

ppp authentication-mode chap pap

remote service-scheme l2tpSScheme_1498873877504

ip address 10.2.1.1 255.255.255.0

alias L2TP_LNS_1

undo service-manage enable

#

interface GigabitEthernet1/0/1

ip address 1.2.1.1 255.255.255.0

#

interface GigabitEthernet1/0/3

ip address 10.1.1.1 255.255.255.0

#

firewall zone trust

set priority 85

add interface GigabitEthernet1/0/3

#

firewall zone untrust

set priority 5

add interface GigabitEthernet1/0/1

firewall zone dmz

set priority 50

add interface Virtual-Template1

#

ip route-static 0.0.0.0 0.0.0.0 1.2.1.2

#

security-policy

rule name service_td

source-zone trust

destination-zone dmz

source-address 10.1.1.0 24

destination-address 10.2.1.0 24

action permit

rule name service_dt

source-zone dmz

destination-zone trust

source-address 10.2.1.0 24

destination-address 10.1.1.0 24

action permit

rule name l2tp_ul

source-zone untrust

destination-zone local

source-address 1.1.1.0 24

destination-address 1.2.1.0 24

action permit

华三路由器配置:

interface GigabitEthernet0/1

port link-mode route

description Link-to-互联网

ip address 117.32.3.10 255.255.255.0

#

interface GigabitEthernet0/2

port link-mode route

description Link-to-CQfenzhi

ip address 192.168.10.1 255.255.255.0

system-view

l2tp enable

l2tp-group 1 mode lac

tunnel name cqfenzhi

lns-ip 117.32.3.1

tunnel authentication

tunnel password simple Hello123

qui

interface virtual-ppp 1

ip address ppp-negotiate

ppp pap local-user user0001 password simple Password123

ppp chap user user0002

ppp chap pass si Password123

l2tp-auto-client l2tp-group 1

qui

ip route-static 172.16.10.0 24 virtual-ppp 1